GUERRA VIRTUAL

La Internet como campo de batalla.

HOY en día, está demostrado que en una guerra es más factible derrotar al enemigo atacando su infraestructura informática que a t ravés de cualquier otro tipo de agresión fìsica, usta est rategia ha sido empleada en diversas situaciones, ya sea en ofensivas militares de un país contra otro, de un grupo armado hacia el gobierno, o simplemente en ataques individuales de uno o varios II.K kers. Es decir, ahora las armas son los virus informáticos y programas especiales para penetrar la seguridad de los sistemas informáticos; hoy los guerrilleros son expertos en lenguajes de computación v telecomunicaciones. Generalmente los blancos son los sistemas financieros, bancarios y militares, aunque si' han visto numerosos casos en los que se ven alee lados los principales sistemas de comunicación. Durante los últimos años estos ataques han aumentado de manera considerable en número y envergadura.

Un caso emblemático ocurrió el 27 de abril de 2007 cuando el gobierno estonio retiró una estatua erigida en los tiempos de la dominación soviética en homenaje a los soldados que lucharon contra la invasión alemana durante la Segunda Guerra Mundial. La escultura era un recuerdo del imperialismo de Moscú, que controló la república báltica de 1940 a 1991. Pero en un país con el 25% de la población de origen ruso la decisión resultó muy polémica, y ese día hubo protestas y graves desórdenes públicos. Cuando al caer la tarde la calma parecía haber regresado, se inició el ataque más intenso. Las páginas web de los principales diarios, radios y televisiones subieron un enorme incremento de tráfico que colapso la capacidad de respuesta de los servidores y el ancho de banda disponible. Este asalto fue seguido por otro mucho más sofisticado contra los routers por los que circula el tráfico de Internet. Varios sitios web del gobierno cayeron y las páginas de dos grandes bancos sufrieron una fuerte embestida; incluso los cajeros automáticos fallaron. Los webmasters advirtieron que las conexiones responsables del colapso provenían de lugares tan exóticos como Egipto, Perú o Vietnam, y la solución rápida fue cortar el acceso al tráfico internacional. Estonia se desconectó del mundo. La crisís se recrudeció con nuevas estrategias hostiles la víspera del 9 de mayo, día en que Rusia celebra su victoria en la Segunda Guerra Mundial. Esa jornada, el entornos presidente Vladimir Putin criticó a las autoridades estonias por la retirada del monumento: más tarde se sugirió que los servicios secretos rusos pudieron haber amparado el ataque.

En el mundo hay decenas de hackers dispuestos a colapsar los sistemas informáticos de un país por 300 dolares

PROTECCIÓN DE LA RED

Para atajar la ofensiva fue necesaria la colaboración de equipos internacionales de respuesta a emergencias en Internet, así como de servicios de seguridad de otros gobiernos expertos en cibercrimen y ciberterrorismo. Sin embargo, el asedio no cesó totalmente basta el tS de mayo. El ministro de Defensa estonio, Jaak Aaviksoo, se percató de la gravedad de lo ocurrido. En un país en donde el 90% de las transacciones nanearías y declaraciones de impuestos se realizan a través de Internet, los ciudadanos tuvieron la incómoda sensación de que su modo de vida había sido amenazado. Y aunque el gobierno no acusó formalmente a nadie, el político señaló que las oleadas de ataques tuvieron lugar de acuerdo con la hora de Moscú. La crisis estonia fue como un balde de agua fría en las oficinas de seguridad nacional de todo el mundo, desde el Pentágono a Bruselas. El ataque fue una señal de alerta para todos los países porque demostró que los humanos nos volvimos muy dependientes de Internet y que, si no se toman las medidas de protección adecuadas, es posible interrumpir servicios importantes para la sociedad.

ESTRATEGIAS DE COMBATE

La técnica más peligrosa para un gobierno consiste en atacar los servidores web, es decir, colapsar la capacidad de recibir peticiones y responder a ellas. Es algo similar a intentar meter a 2.000 personas en una oficina de atención al cliente: no podrá dar servicio y acabará por cerrar. Es precisamente eso lo que consiguen los ciberterroristas con este tipo de asalto, el cual se ha denominado denegación de servicio (DoS), y se logra lanzando innumerables solicitudes consecutivas para ver una misma página, de forma que se supere la capacidad de respuesta del servidor y deje de funcionar. Para llevar a cabo este ataque existen dos tácticas distintas: la primera es que desde una sola máquina se lanzan muchas peticiones seguidas para tener acceso a una página; y la segunda consiste en emplear miles de computadores y enviar unas pocas peticiones desde cada uno. La primera es más fácil de detener si se obtiene la dirección IP de esa máquina -el número que la identifica en la red- y se le corta el acceso; la segunda es mucho más complicada porque se realiza desde muchos puntos de toda la red global. A esta segunda estrategia se le llama denegación de servicio distribuida (DDoS) y es la que se aplicó contra Estonia. Para lanzar un ataque de este tipo es fundamental tener acceso a muchos computadores en todo el mundo y esto se logra convirtiéndolas en lo que coloquialmente se denomina computadores zombie, que actúan a la vez a la orden de una misma. Para convertir un aparato en zombie se le debe insertar un programa troyano, que permite controlarlo sin que el usuario lo sepa. Cuando un hacker se hace de varios zombie, ha conseguido una red de robots o botnet, que es un auténtico regimiento; se calcula que cada botnet se compone de unos 20.000 zombie. Se estima que en todo el mundo hay unos 6 millones de zombie controlados para usos criminales sin que sus dueños no tengan ni idea.

1 Agresor En el supuesto escenario China contrata decenas de cibercriminales, llamados botmasters, con el fin de atacar los sistemas de comunicación de inteligencia estadounidenses con el propósito de hacerlos colapsar.

2 Botmasters Estos hackers dominan las botnets, redes de miles de computadores convertidos en zombie, y preparan una ofensiva que lance miles de mensajes a las páginas de seguridad de Estados Unidos para que se saturen.

3 Zombie Son computadores en los que un hacker ha insertado un programa tro-yano que las controla sin que su dueño se entere. A una orden del botmaster, todos los zombie lanzan peticiones a la web objetivo, que se colapsa y deja de funcionar.

4 Objetivo El ataque distribuido se dirige contra servidores del gobierno de Estados Unidos como bancos, empresas... Aunque los estadounidenses sospechen de China, el uso de zombie repartidos por todo el mundo oculta la identidad del agresor.

LÍDER DE LOS AUTÓMATAS

Pero ¿quiénes manejan estos ejércitos? Los mercenarios dispuestos a venderse al mejor postor. En el mundo de la informática existe un mercado de servicios de cibercrimen. En función de la duración deseada, el precio de una DDoS puede variar desde 20 dólares por un ataque de una hora hasta 200 dólares por uno de un día. Organizan asaltos coordinados como mafias que compran los métodos de ataque antes de que sean públicos. Actúan de este modo para que los programas no lleguen nunca a aparecer en el mercado y los fabricantes de antivirus no los puedan combatir. Hasta que se detectan, luego de un ataque, esos programas están robando información a las organizaciones, porque ahora se espía sobre todo por Internet.

Ciertos hackers parecen haber tomado la iniciativa y han organizado una guerra por su cuenta. En un primer momento, algunas voces llamaron a los piratas de la red a realizar ataques contra toda página relacionada con los supuestos autores de los ataques terroristas, tanto en el sentido de saturar los sitios, como de hacerlos caer o incluso desfigurarlos, cambiando sus mensajes originales. Un segundo tipo de respuesta ha llegado después, con ataques más selectivos y con un propósito más relacionado con la red: obtener información del enemigo. Entre sus iniciativas están las intrusiones en bancos teóricamente sospechosos de albergar cuentas de algunos de los terroristas, como los supuestos responsables de los ataques del II de septiembre de 2001 al World Trade Center de Estados Unidos. Se ha descubierto que algunos grupos de hackers han logrado burlar los sistemas de seguridad de dos bancos árabes y han podido acceder a datos confidenciales, en busca de información que los lleve al paradero de Osama Bin Laden.

EL DILEMA

Una vez analizado el material, los hackers lo envían a las oficinas del FBI. Esta acción plantea a este organismo, que tiene una división especializada en luchar contra los ataques y fraudes informáticos, un curioso dilema: perseguir a los Aadcersque intentan ayudarles conforme a las leyes vigentes, o aceptar pruebas obtenidas por medios ilegales (y perseguibles por la justicia que representan). Dado que los acontecimientos terroristas de 2001 cambiaron el mundo y sus reglas, cualquiera de ambas opciones puede ser válida, sobre todo cuando otros recursos más legales y tradicionales no parecen dar los resultados que se esperan de ellos.

Michael G. Vickers, asistente del Secretario de Defensa Estadounidense para Operaciones Especiales, declaró en marzo de 2008 que las capacidades ofensivas en el ciberespacio ofrecen, tanto a Estados Unidos como a sus adversarios, una oportunidad de ganar la iniciativa y mantenerla en un conflicto. En cuanto a Rusia, la revista Wired publicó testimonios de la oposición acerca de la existencia de un departamento específico -el sucesor del KGB-, la Federalnaya Sluzhba Bezopasnosti o FSB -Servicio General de Seguridad-, especializado en coordinar campañas de Internet contra aquellos a los que considera una amenaza. Otras potencias también han dejado entrever su capacidad para la ciberguerra. En mayo de este año, fuentes del gobierno indio señalaron al diario India Times que los chinos constantemente escanean y mapean sus redes oficiales. Y antes, en septiembre de 2007, se publicó que un bombardeo de la fuerza aérea israelí sobre un edificio militar sirio había sido apoyado por un ataque cibernético simultáneo contra las defensas de radar del país árabe. De esta forma los aviones israelíes pudieron lanzar su ofensiva sin ser detectados. Sea con una u otra intención, el peligro circula por la red. Al ministro de Defensa estonio. Jaak Aaviksoo. más que la identidad del agresor, le preocupaba que la seguridad nacional hubiera sido atacada desde el ciberespacio. La misma preocupación mostraba al otro lado del Atlántico Michael G. Vicker. porque sabe que las amenazas a sus redes informáticas son reales y crecen cada día. incluso tiene datos de ataques e intentos de intrusión a diario.

EE.UU. contrata piratas cibernéticos para investigar sus enemigos potenciales, como Osama Bin Laden

PREPARADOS PARA TODO

Para defenderse, la solución incluye descentralizar el funcionamiento de una página web. Se puede distribuir cierta parte del contenido en diferentes servidores especializados v dividir el tráfico según las direcciones IP. que identifican la procedencia de cada petición. Un informe de la Comisión Europea reconoce que la naturaleza distribuida de Internet participa en su vulnerabilidad estructural. Los sistemas P2P -pecr-to-peer- con los que se comparten archivos son un factor de riesgo: cualquier emisor de información también puede convertirse en un zombie. Uno de los grandes temores de las autoridades internacionales es que la ciberguerra no se limite a instituciones o países, sino que el objetivo sea el propio funcionamiento global de Internet. El miedo está justificado porque esto ya ha ocurrido al menos dos veces, una en 2002 y otra en 2007. Ambas agresiones apuntaban al corazón de la red: el Sistema de Nombres de Dominio (DNS). Las direcciones que tecleamos tienen relación con complicados conjuntos de diez cifras que son el código de ese dominio. Al conectarnos se produce una traducción de letras a cifras de forma invisible para nosotros. Sólo trece servidores en todo el mundo mantienen seguro el listado oficial de dominios vivos. Son la clave de la interconexión mundial, y si alguien los derribara, de inmediato internet colapsaría.

El 6 de febrero de 2007 alguien intentó provocar un apagón digital mundial. El ataque se originó en la región de Asia-Pacífico y tuvo dos fases: la primera duró dos horas y media, luego se produjo una pausa de tres horas v media, v posteriormente se reanudó durante cinco horas consecutivas. La ofensiva se lanzó sobre seis de los trece servidores de nombres y dos de ellos quedaron gravemente afectados. Los agresores sabían lo que hacían, aunque no consiguieron su propósito. Nadie niega la posibilidad de que se repitan asaltos como éstos. Para defenderse, los Estados cuentan con estrategias de seguridad que ya han comenzado a ampliar. Y cada vez destinan más recursos a la vigilancia de sus redes informáticas, aunque esto no garantiza la exclusión de intrusos.

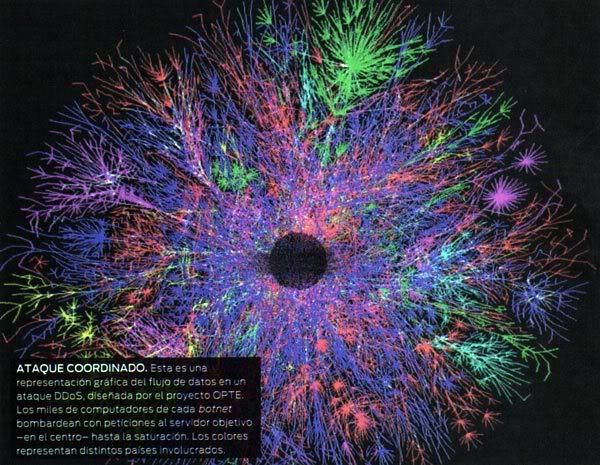

ATAQUE COORDINADO

Esta es una representación gráfica del flujo de datos en un ataque DDos, diseñada por el proyecto OPTE. Los miles de computadores de cada botnet bombardean con peticiones al servidor objetico -en el centro- hasta la saturación. Los colores representan distintos países involucrados.

Enemigo en casa

Internet es objeto de asaltos de cibercriminales con distintas intenciones, desde burlar la seguridad de las operaciones on Une hasta producir un apagón digital global. El computador de cualquier usuario puede ser manipulado para destruir la red sin que él siquiera lo imagine. Internet es un medio de comunicación impresionante, y no hay que olvidar que el embrión de esta red, Arpanet, fue desarrollado como medio para evitar la destrucción de los centros de datos. Impulsada por el departamento de Defensa de Estados Unidos, la red fue diseñada para disponer de una estructura de información y comunicaciones descentralizada, y así ser inmune a un ataque contra uno o varios de los servidores.

Una de las modalidades de ataque nuclear consiste precisamente en crear una onda electromagnética que destruya o anule los sistemas electrónicos del enemigo, lo cual funciona cuando éste utiliza también comunicaciones habladas y sistemas electrónicos de guiado de las armas.

Criptografía cuántica

Un nuevo sistema de seguridad electrónica fue mostrado al mundo en 2007, durante los comicios electorales de Ginebra, Suiza. Los resultados del recuento se transmitieron por Internet protegidos mediante criptografía cuántica. Este sistema nació del temor de que los sistemas de cifrado convencionales, basados en operaciones matemáticas, quedaran caducos con las nuevas generaciones de computadores, lo que amenazaría la seguridad de las comunicaciones confidenciales y el comercio por Internet. Con ella, tanto el emisor como el receptor conocen ta manera en que se transmitió una partícula y si fue interceptada en el camino.

Susceptibilidad de las máquinas

Si navegamos de forma abierta, buscando links de información lúdica en entornos no profesionales y de empresas que no conocemos, es fácil que caigamos en una web contaminada que nos haga descargar, sin darnos cuenta, programas que se ejecutarán en nuestro computador. Entonces, ¿hay forma de prevenirlo? La cuenta de usuario con la que navegamos no debe tener privilegios de administrador de equipo -los computadores domésticos no suelen venir de fábrica con estos parámetros-porqué de lo contrario es más fácil que puedan instalarse programas peligrosos. Otro consejo es, además de activar todos los mecanismos de seguridad del computador personal -antivirus, antispam, cortafuegos o copias de seguridad- y actualizarlos con regularidad, tener dos particiones en el disco duro, una para el sistema operativo y los programas y otra para los documentos. Esto nos permite poder reconf igurar fácilmente el equipo en caso de infección grave sin perder la información al formatear el disco para reinstalar el sistema.

No hay comentarios:

Publicar un comentario